DevSecOps: как встроить безопасность в процессы разработки

В современном цифровом мире скорость выхода продукта на рынок (time-to-market) критически важна. Команды разработки находятся под постоянным давлением, вынужденные выпускать обновления все быстрее и чаще. Традиционно это достигалось за счет методологии DevOps, которая стирает границы между разработкой (development) и эксплуатацией (operations), автоматизируя процессы доставки кода.

Однако у этого подхода есть inherent weakness: безопасность (Security) часто остается за скобками, добавляясь в самом конце цикла в виде громоздких ручных проверок. Это создает конфликт: разработка хочет двигаться быстро, а безопасность вынуждена их тормозить.

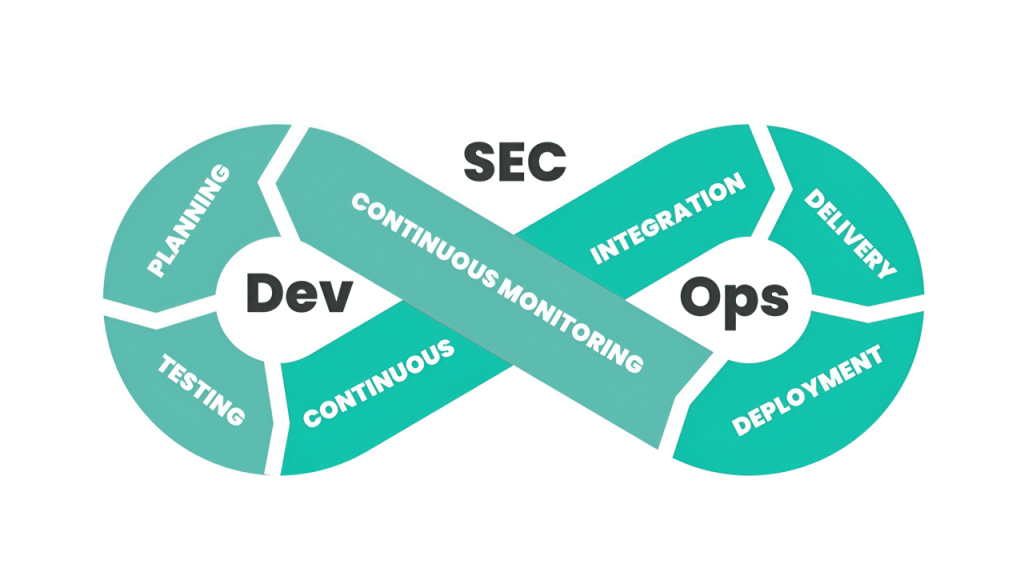

Решение этой фундаментальной проблемы — DevSecOps. Это не просто новый набор инструментов, а глубокая культурная и процессуальная трансформация. DevSecOps — это методология, интегрирующая практики безопасности в каждый этап жизненного цикла разработки программного обеспечения (SDLC). Ее суть — сделать безопасность общей ответственностью, а не обязанностью одного изолированного отдела.

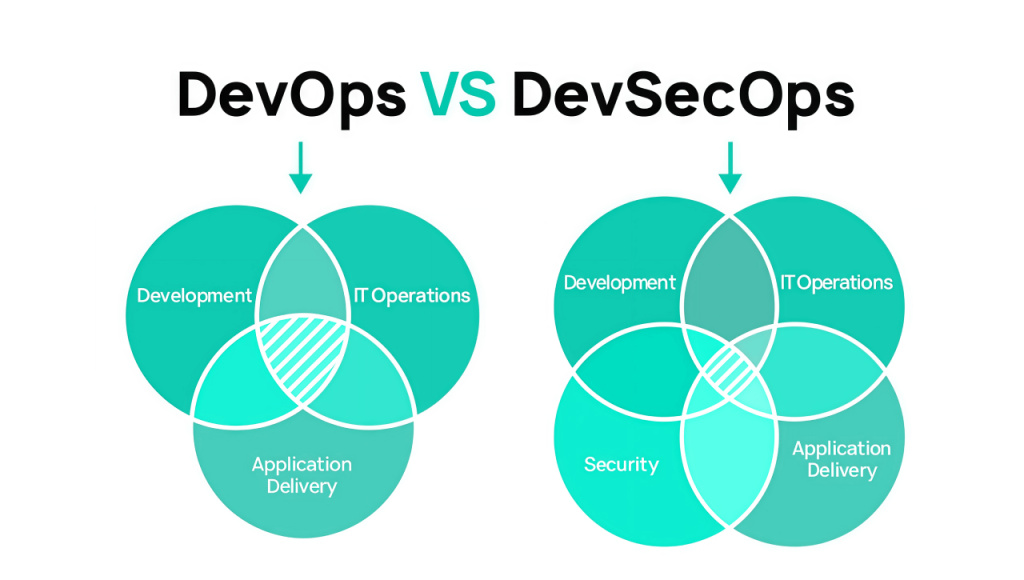

В чем заключается ключевое отличие DevSecOps от DevOps?

Если DevOps отвечает на вопрос «Как мы доставляем код быстро?», то DevSecOps — «Как мы доставляем код быстро и безопасно?».

DevOps фокусируется на автоматизации сборки, тестирования и развертывания (CI/CD).

DevSecOps расширяет эту автоматизацию, встраивая в нее автоматизированные проверки безопасности. Безопасность становится неотъемлемой частью конвейера, а не отдельным этапом в его конце.

Цель — найти и устранить уязвимости на как можно более ранней стадии, когда их исправление требует наименьших затрат времени и ресурсов. Это принцип «shift left» (сдвиг влево), который является краеугольным камнем всей философии DevSecOps.

Почему встроенная безопасность — это необходимость?

Игнорирование безопасности на этапе разработки приводит к катастрофическим последствиям:

-

Финансовые потери: Стоимость исправления уязвимости, обнаруженной после выпуска продукта, в десятки раз выше, чем если бы она была найдена на этапе написания кода.

-

Репутационный ущерб: Утечки данных подрывают доверие клиентов и партнеров.

-

Юридические риски: Несоответствие регуляторным требованиям (таким как GDPR, ФЗ-152) ведет к огромным штрафам.

Таким образом, внедрение DevSecOps — это не просто техническое усовершенствование, а стратегическая бизнес-инициатива, которая напрямую влияет на устойчивость и репутацию компании.

Как выглядит DevSecOps процесс на практике?

Ядром внедрения DevSecOps является интеграция инструментов безопасности в автоматизированные CI/CD-пайплайны. Рассмотрим, как это работает на примере популярной платформы GitLab CI.

-

Коммит кода: Разработчик завершает работу над функцией и пушит код в репозиторий GitLab.

-

Запуск пайплайна: Срабатывает триггер, и GitLab CI автоматически запускает predefined pipeline.

-

Статический анализ (SAST): Первым делом запускаются инструменты статического анализа кода (например, SonarQube, GitLab SAST). Они анализируют исходный код без его запуска, пытаясь найти шаблонные уязвимости (SQL-инъекции, XSS, небезопасное использование функций и т.д.). Это помогает выявлять уязвимости прямо в момент их появления.

-

Анализ зависимостей (SCA): Параллельно сканер зависимостей (например, OWASP Dependency-Check) проверяет все сторонние библиотеки, используемые в проекте, на наличие известных уязвимостей из публичных баз данных (CVE).

-

Сборка и деплой на тестовый стенд: Если код прошел первые проверки, артефакт собирается и развертывается в тестовом окружении.

-

Динамический анализ (DAST): На этом этапе в дело вступают инструменты вроде OWASP ZAP. Они активно атакуют работающее приложение, имитируя действия злоумышленника. DAST отлично выявляет уязвимости, которые не видны в исходном коде (проблемы конфигурации, логические ошибки).

-

Контейнерный анализ: Если приложение упаковано в Docker-контейнер, его образ также сканируется на наличие уязвимостей в базовых слоях.

-

Security Gate: На основе результатов всех проверок pipeline может быть продолжен или остановлен. Критические уязвимости могут автоматически блокировать продвижение сборки дальше по конвейеру, не позволяя попасть опасному коду в продакшен.

Такой автоматизированный процесс безопасной разработки позволяет встроить информационную безопасность в ежедневную работу команды, делая ее непрерывной и неутомительной.

С какими вызовами сталкиваются при внедрении?

Одна из главных проблем — ложноположительные срабатывания. Если инструменты настроены плохо и генерируют много шума, разработчики очень быстро начинают игнорировать все предупреждения. Поэтому crucial practice является тонкая настройка инструментов, создание четких политик серьезности (severity policies) и регулярный анализ их эффективности. Борьба с ложноположительных срабатываний — ключ к принятию DevSecOps командами.

Другой вызов — культурный. Необходимо сломать барьер между командами разработки и безопасности. Этого можно достичь через:

Совместное обучение: Проведение воркшопов по безопасному кодированию.

Создание роли Security Champion: Назначение в каждой команде разработки человека, который выступает экспертом по безопасности и помогает коллегам.

Прозрачность: Общие дашборды с метриками безопасности, понятные для всех.

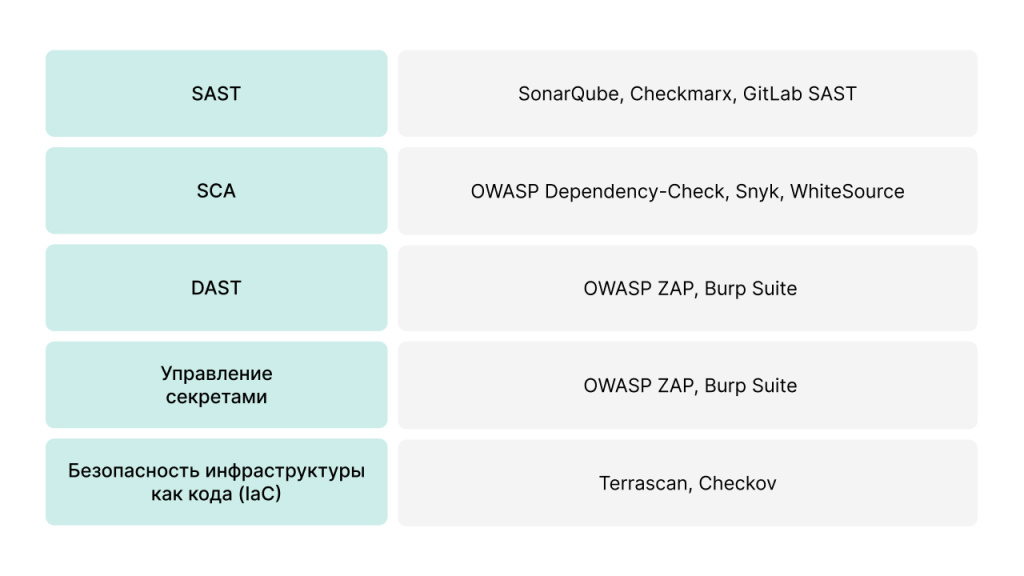

Какие инструменты используют в DevSecOps?

Инструменты DevSecOps образуют многоуровневую систему защиты. Вот некоторые из них:

-

SAST: SonarQube, Checkmarx, GitLab SAST

-

SCA: OWASP Dependency-Check, Snyk, WhiteSource

-

DAST: OWASP ZAP, Burp Suite

-

Управление секретами: HashiCorp Vault, AWS Secrets Manager

-

Безопасность инфраструктуры как кода (IaC): Terrascan, Checkov

Выбор devsecops инструменты зависит от стека технологий, размера компании и конкретных требований.

Расширенные практики и будущее DevSecOps

Успешное внедрение DevSecOps не заканчивается на настройке пайплайна. Чтобы по-настоящему закрепить культуру безопасности, нужно двигаться дальше — к более зрелым практикам, которые затрагивают не только код, но и всю окружающую его инфраструктуру и процессы.

Управление секретами: ключи, токены и пароли

Одна из самых распространенных причин утечек — попадание секретов (API-ключей, паролей, токенов доступа) в публичные репозитории. DevSecOps решает эту проблему с помощью специализированных инструментов, таких как HashiCorp Vault или AWS Secrets Manager. Принцип прост: секреты никогда не хранятся в коде в открытом виде. Вместо этого в конфигурации прописывается ссылка на секрет, который подтягивается непосредственно во время развертывания. Это значительно снижает риски утечки критичных данных.

Безопасность Infrastructure as Code (IaC)

Современная инфраструктура описывается кодом (Terraform, Ansible, CloudFormation), а значит, тоже должна проходить проверки. Интеграция security-сканирования в манифесты инфраструктуры — обязательный этап. Инструменты вроде Terrascan или Checkov анализируют конфигурационные файлы на предмет неправильных настроек безопасности: например, открытых портов, некорректных политик доступа к S3-бакетам или отсутствия шифрования. Обнаружить ошибку в коде, который описывает инфраструктуру, проще и дешевле, чем исправлять уже развернутую небезопасную среду.

Безопасность контейнеров и Kubernetes

Контейнеризация принесла скорость и гибкость, но и новые векторы атак. DevSecOps процесс включает в себя:

-

Сканирование образов контейнеров на наличие уязвимостей в базовых слоях и зависимостях.

-

Применение политик безопасности для Kubernetes (K8s), таких как:

-

Least Privilege: Настройка прав доступа для подов (pods) по принципу минимальных привилегий.

-

Pod Security Policies: Блокировка запуска кодов с опасными настройками (например, с доступом к хостовой системе).

-

Иммьютабельная инфраструктура (Immutable Infrastructure): Практика, при которой обновление среды происходит не через изменение текущих контейнеров, а через развертывание новых образов. Это предотвращает дрейф конфигураций и несанкционированные изменения.

Мониторинг безопасности в реальном времени (DevSecOps в эксплуатации)

Безопасность не заканчивается на деплое. DevSecOps подразумевает активный мониторинг работающих приложений на предмет аномалий и атак. Для этого используются:

-

SIEM-системы (Security Information and Event Management): Агрегируют и анализируют логи со всех компонентов системы, выявляя подозрительную активность.

-

Метрики безопасности: Ключевые показатели, такие как MTTR (Mean Time to Repair) — среднее время устранения инцидента, и MTTD (Mean Time to Detect) — среднее время обнаружения инцидента, помогают измерять эффективность процессов и постоянно их улучшать.

Культура обучения и общая ответственность

Технологии — это лишь инструмент. Главное в DevSecOps — это люди и культура. Необходимо постоянно повышать осведомленность разработчиков о безопасности:

-

Проведение внутренних Capture The Flag (CTF) соревнований для отработки навыков

-

Регулярные ретроспективы по security-инцидентам без поиска виноватых, с фокусом на улучшение процессов.

-

Внедрение KPI безопасности для команд разработки, например, связанных с speed of remediation (скоростью устранения уязвимостей).

Заключение: DevSecOps как непрерывный путь

DevSecOps — это не проект с конечным сроком, а философия непрерывного улучшения. Начиная с простых шагов — интеграции OWASP ZAP в GitLab CI — вы постепенно выстраиваете сложную, но надежную систему, где безопасность является неотъемлемой частью ДНК вашего продукта. Это подход, который позволяет не просто реагировать на угрозы, а proactively предотвращать их, создавая технологические продукты, которым можно доверять. Начните этот путь сегодня, и вы превратите безопасность из затратной статьи в конкурентное преимущество вашего бизнеса.