Как сделать ИТ-продукт безопасным

Современный бизнес зависит от цифровых решений: сайт принимает заказы, мобильные приложения связывают с клиентами, корпоративная система управляет внутренними процессами. И чем ценнее данные, тем выше интерес злоумышленников. Утечки и взломы стоят компаниям миллионы и способны полностью парализовать работу. Поэтому безопасность должна быть встроена в процесс создания ИТ-решений с самого начала.В статье разберем, что такое безопасная разработка, какие угрозы встречаются чаще всего и какие практики помогают защитить ИТ-продукт на всех этапах его жизненного цикла.

Основные понятия и принципы

Что такое безопасная разработка

Безопасная разработка (Secure Development) — это подход, при котором защита программного обеспечения закладывается еще на этапе проектирования и программирования. Надёжнее и дешевле предусмотреть угрозы заранее, чем устранять последствия атак после запуска.Архитекторы проектируют системы с учетом угроз, разработчики используют безопасные практики кодирования, тестировщики проверяют не только ошибки, но и уязвимости. Такой метод снижает вероятность инцидентов и экономит ресурсы компании.

Ключевые принципы

- Принцип наименьших привилегий (Principle of Least Privilege). Пользователь получает доступ только к тем функциям, которые нужны для решения поставленных задач.

- Принцип глубокой защиты (Defense in Depth). Несколько уровней защиты компенсируют возможный сбой одного из них.

- Принцип разделения обязанностей (Separation of Duties). Полномочия делятся между сотрудниками для снижения риска ошибок и злоупотреблений: один отвечает за код, другой — за администрирование базы.

- Принцип минимизации поверхности атаки (Minimize Attack Surface). Неиспользуемые сервисы и функции удаляются, открытые порты закрываются.

- Принцип доверия с проверкой (Trust but Verify). Несмотря на доверие, действия пользователей и доступ к ресурсам контролируются.

Угрозы и уязвимости ИТ-продукта

Знание угроз помогает строить грамотную стратегию защиты.

Рассмотрим наиболее распространенные:

SQL-инъекции

Атака направлена на базы данных, когда злоумышленник подставляет вредоносный запрос в форму ввода. Если в поле «логин» ввести не имя пользователя, а код, это может дать доступ ко всей базе клиентов.

Межсайтовый скриптинг (XSS)

Вредоносный код встраивается в веб-страницу, и при открытии данные пользователя отправляются атакующему. В 2010-х через XSS в соцсетях массово рассылались спам-сообщения со ссылками на фишинговые сайты.

Межсайтовая подделка запроса (CSRF)

Атака на сайт или веб-приложение, при которой злоумышленник заставляет авторизованного пользователя перейти по вредоносной ссылке и выполнить действия без его согласия на доверенном сайте: от смены пароля до денежного перевода.

Переполнение буфера

Злоумышленник отправляет программе больше данных, чем она способна обработать. Это вызывает переполнение буфера, и позволяет хакеру внедрить свой код и получить полный контроль над системой.

Небезопасная аутентификация и авторизация

Слабые пароли и их повторное использование остаются одной из главных причин инцидентов.

Уязвимости в сторонних библиотеках и компонентах

Приложение использует фреймворки, библиотеки, плагины или другие компоненты, которые содержат ошибки или давно не обновлялись.

Классификация уязвимостей по степени риска (CVSS)

Общая система оценки уязвимостей (Common Vulnerability Scoring System) является стандартом оценки от 0 до 10 и помогает приоритизировать исправления:

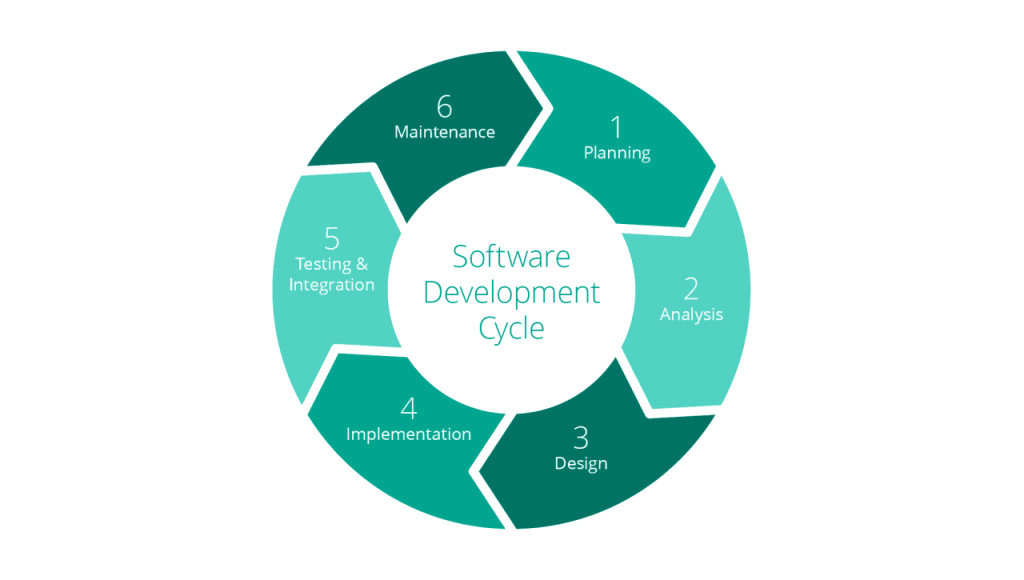

Практики безопасной разработки (SDLC)

Жизненный цикл разработки (Software Development Life Cycle) состоит из нескольких этапов, и каждый из них важно учитывать требования безопасности.

Этап планирования и проектирования

На этом этапе определяются данные, которые будет обрабатывать продукт, моделируются сценарии атак и закладываются меры защиты: изоляция сервисов, шифрование каналов, резервирование. Чем тщательнее подготовка, тем меньше рисков утечек и сбоев в будущем.Этап разработки

Здесь создаётся код. Разработчики используют рекомендации OWASP (организации, занимающейся вопросами повышения безопасности приложений), применяют статический анализ (SAST) для поиска ошибок до запуска и динамический анализ (DAST) для проверки уже работающего продукта. Код проходит ревью, а сторонние библиотеки тщательно проверяются на поддержку и обновления.Этап тестирования

На этом этапе проводят нагрузочные сценарии, пентесты и фаззинг: подача случайных данных для выявления скрытых ошибок. Особое внимание уделяется API, так как интеграции часто становятся целью атак. Всё чаще тестирование автоматизируется для ускорения процесса и повышения его точности.Этап развертывания и эксплуатации

Здесь важна правильная настройка серверов: ограничение доступа, отключение лишних сервисов, включение шифрования. После запуска система должна находиться под непрерывным мониторингом, с регулярными обновлениями и чётким планом реагирования на инциденты от изоляции зараженных узлов до информирования клиентов и восстановления инфраструктуры.Рекомендации для повышения безопасности

- Сформируйте команды безопасной разработки. В нее должны входить и разработчики, и специалисты по информационной безопасности.

- Проводите регулярный аудит ИТ-систем. Он выявляет слабые места до того, как ими воспользуются злоумышленники.

- Инвестируйте в обучение. Повышайте квалификацию специалистов для укрепления культуры информационной безопасности.

- Выстраивайте сотрудничество между командами. Подход DevSecOps объединяет процессы разработки (Dev), безопасности (Sec) и операционные (Ops), превращая защиту в постоянную практику.

Заключение

Безопасность ПО — это непрерывный процесс. Новые угрозы появляются ежедневно, и выигрывают те компании, которые встроили защиту в каждую стадию жизненного цикла. ИТ-решение, созданное по принципам безопасной разработки, устойчиво к атакам, соответствует требованиям законодательства и вызывает доверие клиентов. А бизнес получает стабильность, конкурентное преимущество и снижение рисков кибератак.AWG помогает компаниям делать цифровые продукты безопасными:

| Услуга | Что делаем | Результат |

|---|---|---|

| Аудит инфраструктуры и кодовой базы | Проводим оценку состояния сети, серверов, СХД, программ и настроек безопасности. Проверяем структуру проектов, качество кода, документирования и тестов, соответствие стандартам разработки и потенциальные уязвимости. | Карта рисков, конкретный план улучшений, снижение затрат на поддержку, предотвращение критичных сбоев. |

| Внедрение систем контроля доступа с мультифакторной аутентификацией | Внедряем двух- и мультифакторную авторизацию: пароль + код, пуш или токен для входа в корпоративный аккаунт при удаленном доступе. | Защита данных, минимизация риска утечек, соответствие требованиям регуляторов. |

| Защита от DDoS-атак | Внедряем решения для фильтрации вредоносного трафика, распределения нагрузки и поддержки стабильности ИТ-систем. | Доступность онлайн-каналов 24/7, сохранение выручки и удовлетворенность клиентов. |

| Тестирование на проникновение | Проводим контролируемую «атаку» на системы: моделируем действия хакеров в контролируемой среде и выявляем слабые места. | Оценка защищенности, план устранения рисков, снижение вероятности простоев, утечек и штрафов. |

Напишите нам, и мы подберем решение под задачи вашего бизнеса.